组网需求

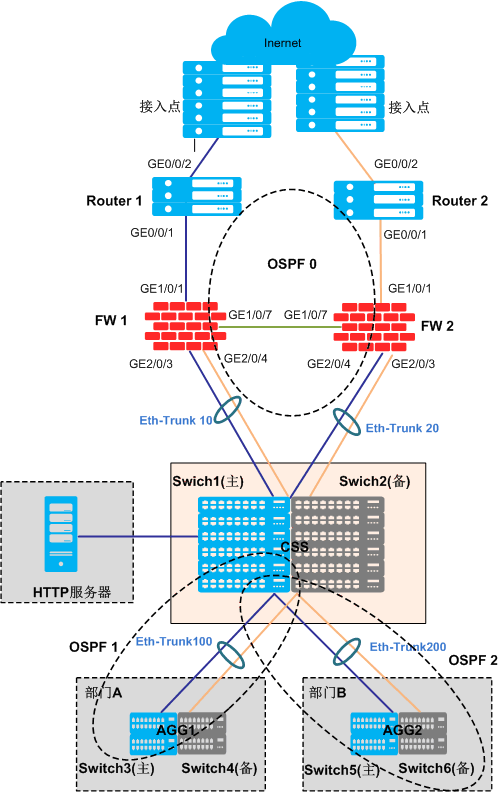

如图1-1所示,在大型园区出口,核心交换机上行和防火墙进行直连,通过防火墙连接到出口网关,对出入园区的业务流量提供安全过滤功能,为网络安全提供保,网络要求如下:

l 内网用户使用私网IP地址,用户的IP地址使用DHCP自动分配。

l 部门A用户能够访问Internet,部门B用户不能访问Internet。

l 内外网用户都可以访问HTTP服务器。

l 保证网络的可靠性,每个节点都进行冗余设计。

图1-1 园区出口组网图(防火墙直连)

部署要点

l 路由部署:

− Router ID:为每台设备配置一个Loopback地址,作为设备的Router ID。

− 出口路由器、防火墙、核心交换机作为OSPF骨干区域Area0,出口路由器作为ASBR,核心交换机为ABR。

− 部门A和部门B的的OSPF区域分别配置为Area 1和Area 2,并配置为NSSA区域,减少LSA在区域间的传播。

− 为了引导各设备的上行流量,在核心交换机上配置一条缺省路由,下一跳指向防火墙,在防火墙上配置一条缺省路由,下一跳指向出口路由器,出口路由器上配置一条缺省路由,下一跳指向运行商网络设备的对接地址(公网网关)。

l 可靠性部署:

推荐使用CSS+iStack+Eth-trunk无环以太网技术,让可靠性变得简单。

− 在核心交换机部署集群(CSS),汇聚交换机部署堆叠(iStack),保证设备级可靠性。

− 为提高链路可靠性、在核心交换机与防火墙之间、核心交换机和汇聚交换机之间、汇聚交换机和接入交换机之间均通过Eth-Trunk互连。

− 在防火墙上部署双机热备,两台防火墙之间实现负载分担。

l DHCP部署:

− 核心交换机配置DHCP服务器,为用户自动分配IP地址。

− 在汇聚交换机上配置DHCP Relay,保证能够通过DHCP服务为用户分配IP地址。

l NAT部署:

− 为了使内网用户访问Internet,在两台出口路由器的上行口配置NAT,实现私网地址和公网地址之间的转换。通过ACL匹配部门A的源IP地址,从而实现部门A的用户可以访问Internet,而部门B的用户不能访问Internet。

− 为了保证外网用户能够访问HTTP服务器,在两台出口路由器上配置NAT Server。

l 安全部署:

防火墙配置安全策略,对流量进行过滤,保证网络安全。

欢迎光临公司网站: www.zgtxzj.com 公司服务热线: 010-62681459 技术咨询及购买意向请您拨打公司服务热线: 010-62681459 感谢您的惠顾 祝您工作愉快.